Rappels sur le protocole IPV4.

La BOX est la passerelle vers l’extérieur. Lorsqu’elle est connectée à Internet, le protocole IPV4 attribue une adresse publique. Cette adresse peut changer. (même si de plus en plus elle demeure la même). Pour remédier à ce changement on utilisera un NDD (nom de domaine) identifié de manière dynamique pour que l’IP changeante soit toujours associée à ce NDD. Grâce à Synology on peut obtenir un NDD gratuitement. (.synology.me par exemple). C’est le NAS qui se charge de vérifier l’adresse publique et de l’associer avec ce NDD.

En réseau interne privé, la BOX via son serveur DHCP attribue des adresses IP à chaque périphérique. Ces adresses sont dynamiquement attribuées selon la règle : 1er périphérique allumé = 1er servit.

De l’extérieur pour accéder à un périphérique réseau de l’intérieur, il faut indiquer les routes à la BOX. Ainsi une demande vers le NAS arrive sur l’IP publique (externe) et doit savoir trouver le chemin vers le NAS en local selon le service demandé.

Il faut que l’adresse locale du NAS soit, elle aussi, la même, pour que les routes aboutissent à destination. On peut fixer l’IP du NAS manuellement… Mais le mieux est de réserver un bail pour le NAS via le serveur DHCP de la BOX.

Ensuite on indique la route ne précisant le port d’entré sollicité vers le port d’entré du périphérique selon le service désiré (protocole NAT/PAT).

1. Le BAIL

Une fois l’installation du périphérique réseau faite, il dispose d’une adresse IP, on va la réserver via le bail sur la BOX

- Connexion à la BOX en tant qu’admin

- Section réseau

- On y trouve :

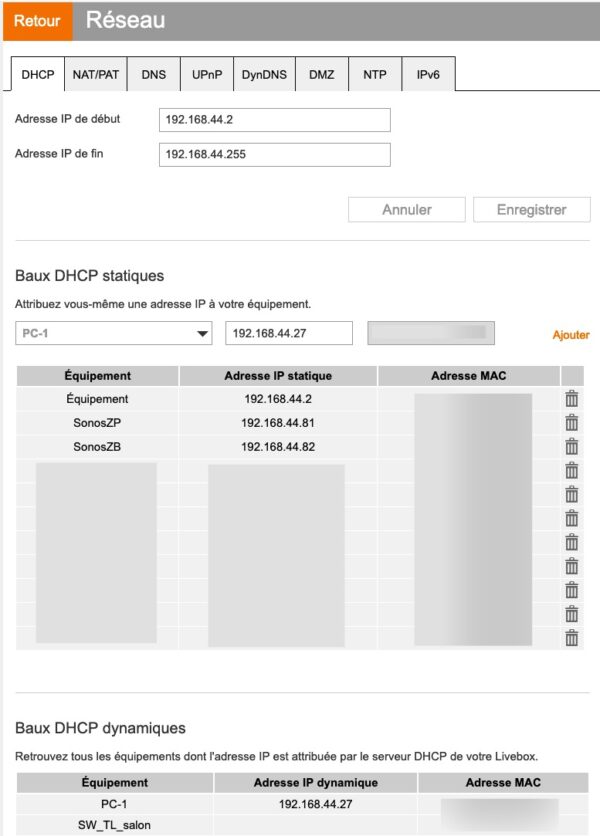

- la marge des adresses (ici de 2 à 255)

- les baux (adresses réservées) en haut

- les adresses dynamiquement attribuées (en bas)

- On sélectionne le périphérique et on confirme le numéro ou on lui attribue un numéro libre de manière définitive.

2. Le ROUTAGE DES PORTS

Pour autoriser un accès externe vers un périphérique du réseau local

- on se connecte en tant qu’admin à la BOX

- section réseau

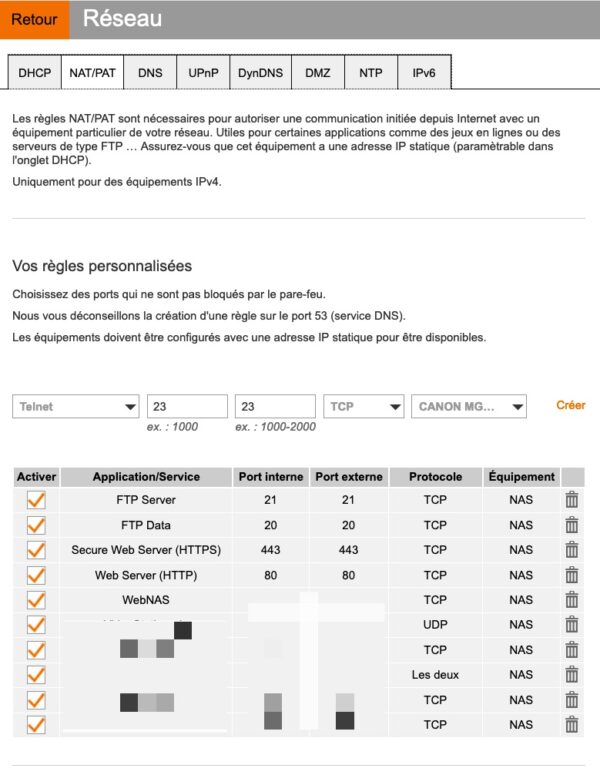

- onglet NAT/PAT

- on peut choisir parmi des routes préétablies on en créer une

- on indique le port d’écoute en externe et le port d’écoute en interne

Note 1 : le routage ne peut se faire que si l’appareil dispose d’une adresse locale fixe (manuellement ou via un bail)

Note 2 : le protocole par défaut est TCP, en cas de doute vérifier selon le service souhaité ce qui est requis.(UDP seul ou TCP et UDP)

Note 3 : indiquer un port d’entrée différent implique des actions en terme de paramètrage et/ou du client entrant ou du logiciel serveur (changement des ports attendus). Certes en cas d’attaques répétées on peut changer le port.. Mais les vrais pirates utilisent des scanners de ports…

3. Quelques routages connus

Liste non exhaustive des principaux services et ports à router pour un accès externe.

| Type | Numéro de port | Protocole |

|---|---|---|

| Hyper Backup (destination) | 6281 (sauvegarde multiversion), 22 (si chiffré sur SSH) | TCP |

| Hyper Backup Vault (pour les sauvegardes NAS à NAS chiffrées) | 6281 | TCP |

| BitTotrrent | 16881 | TCP/UDP |

| DSM | 5001 | TCP |

| webdav securisé | 5006 | TCP |

| Drive | 6690 | TCP |

| Acces WEB securisé | 443 | TCP |

| Acces web | 80 | TCP |

| FTP | 21 et 20 (1024 - 65535 si connexion de données en mode passif) | TCP |

Note 1 : plus on ouvre de ports, plus on tente les intrus…. On peut limiter les ports pour les services web en utilisant le principe du reverseproxy mais pour certains services sur clients dits lourds (Drive par exemple installé sur PC tablette smartphone) il faut impérativement un routage spécifique.

Note 2 : on peut activer désactiver temporairement un routage dans la BOX, comme on peut aussi (préférable) activer/désactiver des services de manière programmée (exemple ouverture d’un serveur FTP de 10:00 à 13:00 et fermé le reste du temps) sur le périphérique (NAS). D’autant que certains ports et/ou services sont souvent attaqués (22, services FTP etc..)